在寻找一个可以将手绘流程图转变成draw.io或visio流程图的软件时,在一个经常上的blog网站的评论区里,看到一个类似的软件。下载后安装,紧接着发现中招。安装中想着不行就停掉,安装后发现常规手段停不掉,紧接着发现文件被加密。

中招过程

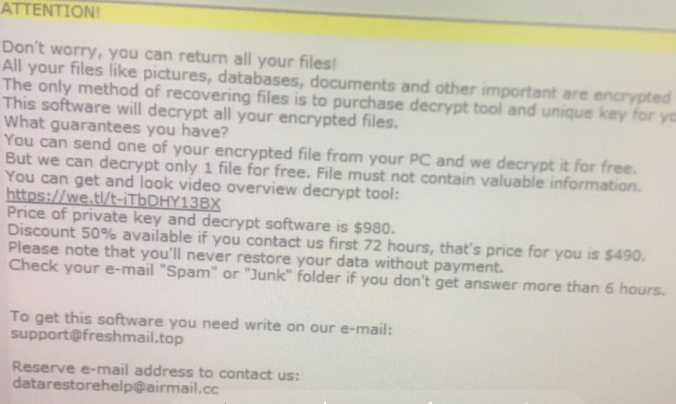

安装后不久发现,桌面上的一些文件变成了一些特殊后缀名的文件,打开看全是乱码,在目录下仔细找发现了_readme.txt:

这时候我知道自己中了勒索软件,这封信写的也挺有意思的:别害怕,都是可以解密的,只要490美元,就给你解密密钥,blabla。

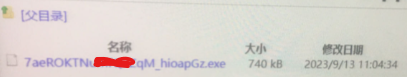

为了防止更多的文件被加密,我尝试用windows 资源管理器关闭可疑进程,发现无法关闭。尝试用windirstat寻找可疑文件,发现一些随机字符串文件名的可执行文件,但是无法用windirstat删除:

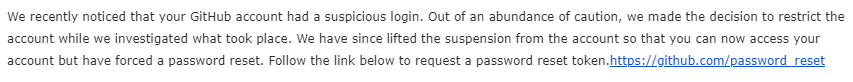

好在没有丢失数据,(!!!重要数据在一个共享盘上都有备份!!!)。但一些账号信息还是泄漏了,把数据恢复后,很快发现github账号功能被锁定了。向github官方提交了一个tickets,很快得到了答复,github账号信息被恶意登录了,github安全团队不仅发现了异常还对恶意行为进行了回滚。 github检测到了异常登录,先锁定了我的账号:

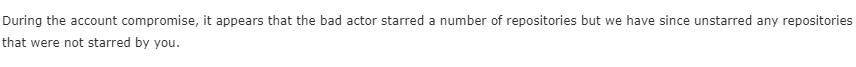

github对账号异常行为还进行了回滚:

另一个发现异常登录的时gmail,gmail发邮件说账号异常登录,建议修改密码。其他账号应该也泄漏了,要么恶意软件没有利用,要么被利用了被有检测到。

恶意软件利用的技术

恶意exe文件无法删除是如何做到的?后续处理时发现,只要用cacl增加写权限后,恶意文件就可以删除了。可以确定恶意软件并没有利用系统漏洞,文件不能删除,进程不能杀掉都只是利用了一些常规的属性设置,设置回去后都可以执行成功。

恶意软件就是利用了被授予的权限在干坏事,它拿到的权限就跟安装一个特权的进程是一样的。

可以说并没有特别高深的技术,甚至可以说完全没有。因为,不值得!一个系统漏洞价值不菲。恶意软件就是利用了侥幸心理,让我主动安装了这个恶意程序。导致数据被加密。

如何做好个人数据防护

- 做好数据备份:重要数据同步到云上(iCloud、云盘等)。这个是真正有效的,个人电脑丢了也不担心个人数据会丢失。但是恶意软件也同时可能会窃取隐私,被加密的本地数据可以从备份恢复,恶意软件可能也拿到了数据,用作别的目的。

- 提高安全意识: 安装第三方软件时先做病毒扫描。实际中可以降低中招的概率,作用有限。恶意软件利用的是人的弱点,利用是人的信任,完全关闭第三方软件是不太可能的;人总有累的时候,总有放松警惕的时候。人太累了。

- 从技术上,免于尝试的恐惧:像MacOS、iOS一样,app都运行在应用沙箱内,windows11增加了类似功能;app store做好审核。

- 攒钱买mac.